-

Featured services

2026 Global AI Report: A Playbook for AI Leaders

Why AI strategy is your business strategy: The acceleration toward an AI-native state. Explore executive insights from AI leaders.

Access the playbook -

Services

Alle Services und Produkte anzeigenNutzen Sie unsere Fähigkeiten, um die Transformation Ihres Unternehmens zu beschleunigen.

-

Services

Network-Services

Beliebte Produkte

-

Services

Cloud

Beliebte Produkte

-

Services

Consulting

-

Edge as a Service

-

Services

Data und Artificial Intelligence

- KI und intelligente Lösungen

- Daten-/KI-Strategie und -Programm

- Data Engineering und Plattformen

- Daten-Governance und -management

- Datenvisualisierung und Entscheidungsfindung

- $name

- GenAI Platforms

- GenAI Industry Services

- GenAI Infrastructure Services

- GenAI Value Transformation

- Data und Artificial Intelligence

-

-

Services

Global Data Centers

-

Beliebte Produkte

-

Services

Application Services

-

-

Services

Digital Workplace

-

Services

Business Process Services

-

Services

Generative AI

-

Services

Cybersecurity

-

Services

Enterprise Application Platforms

![]()

IDC MarketScape: Anbieterbewertung für Rechenzentrumsservices weltweit 2023

Wir glauben, dass Marktführer zu sein eine weitere Bestätigung unseres umfassenden Angebotes im Bereich Rechenzentren ist.

Holen Sie sich den IDC MarketScape -

-

Erkenntnisse

Einblicke und RessourcenErfahren Sie, wie die Technologie Unternehmen, die Industrie und die Gesellschaft prägt.

-

Erkenntnisse

Ausgewählte Einblicke

-

Die Zukunft des Networking

-

Using the cloud to cut costs needs the right approach

When organizations focus on transformation, a move to the cloud can deliver cost savings – but they often need expert advice to help them along their journey

-

So funktioniert Zero-Trust-Sicherheit für Ihr Unternehmen

Sorgen Sie dafür, dass Zero-Trust-Sicherheit für Ihr Unternehmen in hybriden Arbeitsumgebungen funktioniert.

-

-

Erkenntnisse

![]()

Copilot für Microsoft 365

Jeder kann mit einem leistungsstarken KI-Tool für die tägliche Arbeit intelligenter arbeiten.

Copilot noch heute entdecken -

-

Erfahren Sie, wie wir Ihre Geschäftstransformation beschleunigen können

-

Über uns

Neueste Kundenberichte

-

Liantis

Im Laufe der Zeit hatte Liantis, ein etabliertes HR-Unternehmen in Belgien, Dateninseln und isolierte Lösungen als Teil seines Legacysystems aufgebaut.

-

Randstad

We ensured that Randstad’s migration to Genesys Cloud CX had no impact on availability, ensuring an exceptional user experience for clients and talent.

-

-

![Heineken Landing Page]()

NTT DATA und HEINEKEN

HEINEKEN revolutioniert die Mitarbeitererfahrung und die Zusammenarbeit mit einem hybriden Arbeitsplatzmodell.

Lesen Sie die Geschichte von HEINEKEN -

- Karriere

Der Grundgedanke eines Zero-Trust-Sicherheitsframeworks lautet: nie vertrauen, immer verifizieren.

In der Vergangenheit galt für Sicherheit das sogenannte „Burggraben-Modell“, bei dem von außerhalb des Netzwerks nicht auf die Daten im Inneren zugegriffen werden konnte. Wenn man im Büro war – und damit innerhalb des Netzwerks – war man in der „Burg“. Alles, was man tat, galt deshalb als vertrauenswürdig.

Virtuelle private Netzwerke funktionierten gut genug, um für 10 % oder maximal 20 % der Mitarbeitenden die Arbeit im Homeoffice zu ermöglichen, während der Rest im Büro war – sicher in der Burg.

Aber die Lockdowns der Corona-Pandemie änderten alles. Mehr und mehr Menschen begannen, remote zu arbeiten, und die Unternehmen mussten einen Weg finden, sie sicher mit den erforderlichen Systemen und Daten zu verbinden.

Ein Beispiel: Als führendes Unternehmen im Lebensmittel- und Getränkesektor in Vietnam richtet Universal Robina Corporation (URC) Vietnam seinen Blick ganz klar auf die Cloud, um sich schnell an die verändernden Geschäftsanforderungen anzupassen.

Dazu gehört auch, den im Land verstreuten Mitarbeitenden überall nahtlosen und sicheren Zugang zu Daten und Anwendungen zu geben und gleichzeitig eine Cloud-First-Strategie umzusetzen, die auch eine lokale Infrastruktur abdeckt.

Eine reine Verbindung zum Netzwerk reicht nicht mehr aus

Heute geht es nicht mehr darum, einfach eine Verbindung zum Netzwerk herzustellen. Stattdessen prüft das Sicherheitssystem bei jeder Verbindungsanfrage, wer man ist, zu welchen Anwendung oder Daten die Verbindung hergestellt werden soll, wann man sich verbinden möchte, wo die Daten gespeichert sind und warum und wie auf die Daten zugegriffen wird (der Kontext).

Zero-Trust-Sicherheit prüft ständig, wer man ist und auf was man versucht zuzugreifen. Das sind die zwei wichtigsten Faktoren, die berücksichtigt werden.

In einem aktuellen Bericht mit dem Titel Cyber without Perimeters schätzt die Everest Group, dass sich etwa 65 % aller Kunden für eine identitätsbasierte Zero-Trust-Implementierung entscheiden. Die Identität der Person ist bei diesem Ansatz die primäre Komponente. Faktoren wie Gerätestandort, Gerätestatus, Nutzerprivilegien und Verhaltensmuster verändern das übergreifende Vertrauensniveau der Maschine.

Für URC Vietnam war eine Zero-Trust-Umgebung ideal, um allen Nutzern sicheren Zugang zu ihren Daten und Anwendungen zu geben. Aber zunächst benötigten sie einen Partner mit Expertise in der Konzeption und Verwaltung einer zukunftsfähigen IT- und Sicherheitsinfrastruktur. Denn das kann eine komplexe Aufgabe sein.

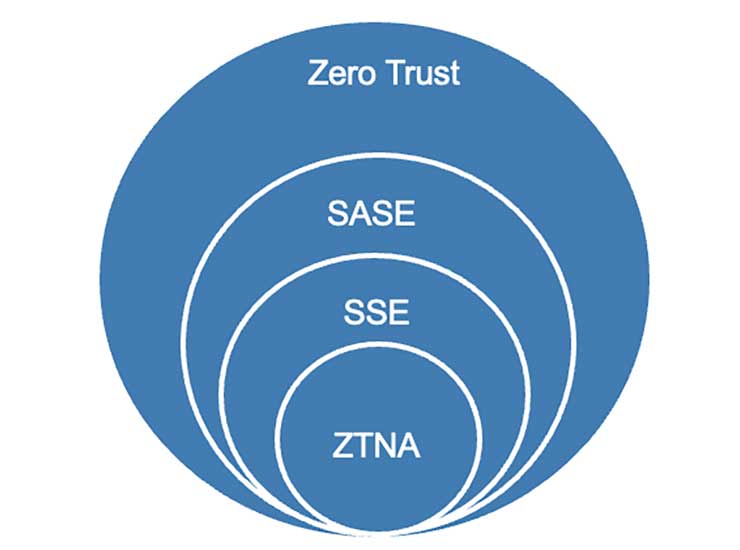

Die Architektur hinter den Akronymen

Anbieter von Zero-Trust-Sicherheit wie Cisco, Palo Alto Networks und Zscaler agieren in einer Umgebung, die mit vielen unterschiedlichen Akronymen noch komplexer gemacht wird.

Zero Trust Network Access (ZTNA) gibt Remotebenutzern sicheren Zugang zu internen Anwendungen.

ZTNA ist sowohl Bestandteil von Security Service Edge (SSE) – über die Cloud bereitgestellte Sicherheitsservices für das Netzwerk – als auch von Secure Access Service Edge (SASE). Indem Netzwerk- und Sicherheitsservice in einem einzigen, über die Cloud bereitgestellten Servicemodell zusammengeführt werden, sorgt SASE für sicheren Zugang mit software-definierten Wide-Area-Networks (SD-WAN), wie beispielsweise Cisco sie anbietet.

Die übergeordnete Zero-Trust-Ebene besteht aus Richtlinien und Verfahren – wie beispielsweise sicherzustellen, dass nicht nur Nutzer Zugriff auf Anwendungen haben, sondern dass diese Anwendungen auch interagieren dürfen. Wenn Sie Zero Trust nicht vollumfänglich implementiert haben, kann ein Angreifer, der in das Netzwerk gelangt, bewirken, dass eine Anwendung mit einer anderen kommuniziert.

Verlagerung der Sicherheitsbarriere in die Cloud

Mit ihren traditionellen Technologielösungen konnten viele Unternehmen den VPN-basierten „Burg und Burggraben“-Ansatz umsetzen. Nutzer mit einem Token auf ihrem Smartphone konnten sich anmelden und auf das gesamte Netzwerk zugreifen.

Damit Zero-Trust-Sicherheit funktioniert, mussten Unternehmen ihre Netzwerkumgebungen segmentieren und den Ansatz des singulären Vertrauens in kleinere Zonen von bedingungslosem Vertrauen aufteilen. Das bedeutete, dass beispielsweise Mitarbeitende der Personalabteilung nur HR-Anwendungen nutzen konnten und ähnliche Einschränkungen für alle in den anderen Abteilungen galten.

Zu Beginn lag ein grundlegendes Problem von Zero Trust in dem Vorschlag, das Netzwerk durch immer mehr Firewalls innerhalb eines Rechenzentrums zu segmentieren. Das Netzwerk selbst lief aber oft mit einer deutlich höheren Geschwindigkeit als die internen Firewalls. Das führte zu Verzögerungen, sodass niemand die Firewalls kaufte.

Jetzt haben wir große Datenvolumina von internen Rechenzentren in die Cloud verlagert. Dort sind virtuelle Firewalls mit virtuellen Netzwerken mit virtuellen Rechenzentren in einem virtuellen Computing-Raum verbunden. In dieser Umgebung ist die einzige Beschränkung das erforderliche Budget, um die gewünschte Geschwindigkeit und Rechenleistung zu erreichen.

Im Endeffekt haben wir die Sicherheitsbarriere in einen anderen Bereich verlagert. Trotzdem sind technische Kontrollen weiterhin erforderlich.

Die Managementkonsole muss dieselbe oder eine höhere Version sein wie die Firewalls, die verwaltet werden sollen. Patches und Updates sind immer wieder nötig. Aber wenn die Managementkonsole unterstützt und aus der Cloud betrieben wird, ist kein aktives Update erforderlich. Die Version ist dann immer auf dem neuesten Stand, sodass Change Management immer seltener nötig ist.

Die alte Firewall reicht nicht aus

Weil wir alle Zugang zum Internet wollen, müssen Sicherheitsteams den Zero-Trust-Ansatz anwenden. Damit können sie gewährleisten, dass wir keine Verbindung zu Malware herstellen.

Wir wollen außerdem sicherstellen, dass unsere Geschäftsanwendungen sicher sind. Wenn wir also mit Kollegen oder autorisierten Drittanbietern wie Kunden Informationen teilen wollen, benötigen wir eine Kontrollebene, um alle nur zu den Bereichen zu leiten, auf die sie zugreifen dürfen.

In dieser Umgebung sind einige Sicherheitskontrollen jetzt näher an die Websites und Anwendungen gerückt, die sie schützen sollen, oder in die Cloud selbst.

Diese Verlagerung bedeutet, dass sich Ihre traditionelle Firewall wahrscheinlich am falschen Ort befindet und zu langsam ist, um die Datenlast zu bewältigen.

Trotzdem sind Sie vielleicht der Ansicht, dass Ihre Firewall noch betriebsfähig ist. Aber stellen Sie sich vor, Sie haben ein altes Smartphone und können die Betriebssoftware nicht mehr aktualisieren. Wenn die Facebook-App nicht mehr funktioniert, weil sie nicht mehr unterstützt wird, wird Ihr Smartphone plötzlich deutlich unbrauchbarer.

Dasselbe gilt für die Welt der Sicherheit: Wenn eine Firewall nicht mehr aktualisiert werden kann, kann sie Sie nicht mehr gegen alle Bedrohungen schützen. In hochregulierten Umgebungen wie Finanzdienstleistungen ist es vielleicht sogar aufgrund von Corporate Governance überhaupt nicht zulässig, nicht unterstützte Geräte im Netzwerk zu betreiben.

Nachhaltigkeit ist ein weiterer Gesichtspunkt: Ein Server, den Sie vor sechs Jahren gekauft haben, hat vielleicht dieselbe Größe wie der Server, den Sie jetzt kaufen. Aber der neue Server verbraucht weniger Energie und ist wahrscheinlich deutlich schneller, sodass Sie insgesamt weniger Server benötigen, um dasselbe Ergebnis zu erzielen.

- LESEN SIE AUCH → Netwerksicherheit neu denken, um Cyberbedrohungen abzuwehren

Prüfungen ohne Backup-Expertise sind sinnlos

Hier kommen viele Komplexitäten zusammen. Möglicherweise haben Sie Ihre Technologie von verschiedenen Anbietern gekauft und unterschiedliche Team-Budgets im Unternehmen verwendet, die noch unabhängig voneinander arbeiten. Das Cloud-Team informiert dann nicht unbedingt das Sicherheitsteam über Veränderungen in der Cloud und das Sicherheitsteams berücksichtigt bei seinen Maßnahmen dann gar nicht das virtuelle Cloud-Netzwerk.

Deshalb entscheiden sich Unternehmen, eine Cloud- und Cybersicherheitsprüfung in Zusammenarbeit mit einem erfahrenen Drittanbieter durchzuführen. Zu unserer Vorgehensweise bei NTT gehört, Schlüsselbereiche in Ihrem Unternehmen zu identifizieren und zu ermitteln, wie es aktuell um die Sicherheit steht, wo die Schwachstellen liegen und welches Maß an Sicherheit Sie benötigen. Und natürlich, wie das alles mit Ihrer Technologie- und Cloud-Strategie zusammenpasst.

Die dafür erforderliche Zeit ist abhängig von der Größe Ihres Unternehmens. Es gibt keinen Grund, eine solche Prüfung hastig zu erledigen, denn Cybersicherheit ist für den langfristigen Erfolg Ihres Geschäfts entscheidend.

Ein weiterer Vorteil der Zusammenarbeit mit einem Anbieter wie NTT besteht darin, dass wir neben unserem Wissen im Bereich Cybersicherheit über umfangreiche Cloud- und Netzwerk-Expertise verfügen. So profitieren Sie von einem holistischen Ansatz.

Dazu kommen unsere engen Partnerschaften mit Technologieanbietern. Unsere Technologie-Partnerschaft mit Cisco besteht bereits seit über 30 Jahren und umfasst Lösungen und Services von Infrastruktur bis hin zu Anwendungen. 75 % der Fortune 100 Unternehmen verlassen sich auf diese Expertise.

So können wir an den Stellen, an denen Netzwerke, Cloud und Anwendungen zusammenlaufen, gemeinsam Innovationen entwickeln – auch in Bezug auf belastbare Cybersicherheit. Und unsere Kunden profitieren von unserer Reichweite und Erfahrung. Wir befähigen Ihre hybriden Arbeitskräfte, von überall aus produktiv und sicher zu arbeiten.

Lesen Sie mehr über die Network Consulting Services von NTT und erfahren Sie, wie Sie Ihr Netzwerk transformieren und Ihre Cloud-to-Edge-Infrastruktur untermauern können.